É inegável que as iniciativas de Indústria 4.0 trouxeram uma grande quantidade de dados à luz. Estes dados que até então não eram coletados automaticamente proporcionaram dois principais movimentos: a correlação de dados gerando preciosos insights e o transporte destas informações do chão de fábrica até os decisores.

Porém, para viabilizar esas iniciativas de Indústria 4.0, é necessário que conectemos os dois extremos destas soluções: os sensores e atuadores que geram dados ou recebem comandos e as ferramentas de monitoramento e análise de dados.

Tudo o que há no meio deste caminho é chamado de rede de TA (Tecnologia da Automação), ou OT em inglês (Operational Technology). A implantação dessas redes que pode resultar em diversos tipos de arquitetura. Porém, todas elas têm um efeito colateral e digno de muita atenção em comum: o aumento da superfície de contato das redes industriais com o mundo externo e o consequente aumento de risco de cibersegurança.

Cibersegurança em redes de OT é um mundo bastante diferente do que regularmente acontece em TI. Vamos entender as características de segurança no mundo industrial?

Por que aumento da superfície de contato?

Quando os processos industriais começaram a ser automatizados, os sistemas de controle e supervisão foram concebidos em diversos silos, ou seja, fisicamente isolados dos demais sistemas. Por exemplo, em uma fábrica, termos um sistema de controle e supervisão separado para produção e outro para embalagem.

Mas verdade seja dita, muitos desses sistemas surgiram antes da evolução das redes de TI nas organizações. Então era natural que nascessem isolados. Mesmo com a adoção de tecnologia nas organizações, essa filosofia de isolamento seguiu e sua mudança é do programa de Indústria 4.0. Com esta limitação de conectividade física, a segurança destes sistemas sempre foi muito mais física do que lógica.

Quando decidimos conectar estes sistemas munidos de aplicações, sensores, prolongamos de certa forma a abrangência da rede desde a internet e suas clouds públicas, passando pela infraestrutura e os usuários de uma rede corporativa, chegando até a “ponta da linha” da produção.

Isso traz milhares de equipamentos a mais conectados em uma rede e com isso muitos possíveis pontos de entrada para tráfego malicioso – o famoso ciberataque.

A importância das redes industriais

A maior preocupação de organizações que tenham linhas de produção em seu portifólio, é não ter indisponibilidade e cumprir o resultado planejado. O mesmo conceito podemos seguir para o agronegócio e as utilities de água, gás e energia: o serviço prestado não pode parar.

Porém, os dados gerados por esses sistemas podem gerar insights valiosos gerando eficiência operacional e novos modelos de negócio, sem descuidar da proteção e privacidade dos dados. Para que isso aconteça é necessário ter um caminho entre as ferramentas de análise de dados, que podem estar na própria rede industrial, em datacenters da organização, de terceiros ou em clouds públicas.

Mantendo a segurança em redes industriais

Algumas boas práticas devem ser observadas quando redes de OT forem conectadas a redes de TI. Listo alguns deles aqui para podermos discutir:

-

Inventário atualizado e íntegro: como estes sistemas foram instalados de maneira isolada, em muitos casos foram vistos como caixas pretas e pouco foi discutido sobre a sua arquitetura. Saber quais elementos estão conectados a rede é o primeiro passo.

-

Controle de EOS/EOL: estes dois acrônimos significam End of Sales e End of Support. Até o momento onde as redes de OT eram isoladas, pouco se preocupava com o ciclo de vida desses equipamentos e muitos permanecem em operação por até 30 anos – o que é muito mais do que os cerca de 5 a 10 anos que as redes de TI costumam buscar. Equipamentos antigos não recebem atualizações de software e podem ser invadidos facilmente por técnicas já mitigadas em equipamentos mais novos.

-

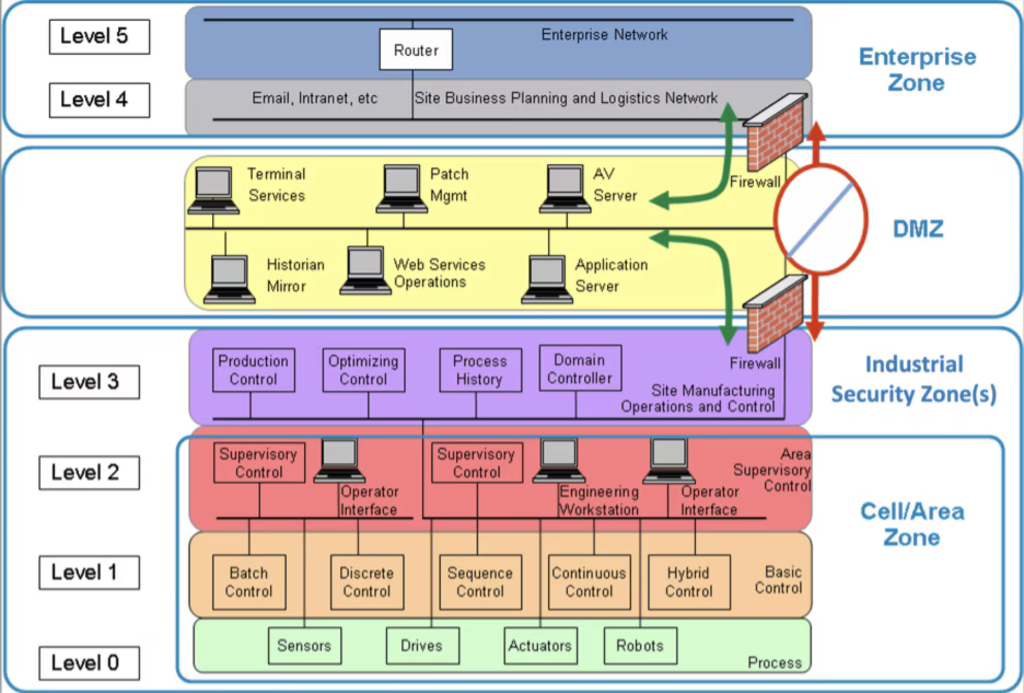

Arquitetura Purdue de OT – Fonte: Cisco Topologia segmentada: o cenário ideal é ter uma topologia fisicamente segmentada entre IT e OT e inclusive dentro da própria rede industrial. Se uma organização já considera um ciclo de até 30 anos para atualização de equipamentos, imagine o desafio de construir uma rede “estado da arte” do zero. Portanto, a minha recomendação aqui é começar com o que tem fazendo segmentação lógica destas redes e evoluindo conforme os novos programas de atualização pautados por business cases internos com retorno positivo. Lembre-se que o custo de não fazer pode ser muito superior ao de fazer.

-

Zero trust é o mantra a ser seguido: iniciar uma arquitetura de segurança considerando que tudo é bloqueado e ir permitindo apenas fluxos de tráfegos conhecidos e homologados é uma abordagem que pode dar mais trabalho no início, porém tornará a rede mais robusta. É imperativo que haja uma fronteira física e lógica entre as redes controlando estes fluxos – um par de firewalls back-to-back é na minha opinião essencial num programa destes.

-

Assinaturas de tráfego diferentes entre IT e OT: soluções de anti-vírus / EDR (End Point Detection and Response) e IDS / IPS conhecem tradicionalmente o perfil de tráfego e as anomalias de uma rede de TI. Levar essas aplicações para redes industriais pode gerar muitos bloqueios e alarmes, pois o perfil de tráfego é completamente diferente. Portanto, é importante escolher ferramentas de mercado customizadas para redes industriais.

-

Importar boas práticas de IT para OT: além de tudo o que discutimos em termos de segurança e prevenção no ponto acima, existem algumas rotinas que funcionam bem em IT e podemos colocar em redes industriais. Backup, atualizações de patches e sistemas operacionais, controle de acesso e autenticação, jump-servers para evitar acessos físicos à rede são alguns exemplos do que podemos aproveitar de IT. Olhando para a arquitetura é trazer uma camada de controle e supervisão de IT para OT.

Há diversos outros aspectos que devemos levar em conta para o desenho e implementação de redes de OT. Quando discuto estes temas com o cliente, naturalmente a custo se torna um assunto relevante.

Nesta hora é importante sensibilizar os times de tecnologia que cuidam destas redes que mais importante do que pensar em uma arquitetura completa é iniciar uma jornada evolutiva com um planejamento robusto.

Comece com o que tem até atingir aquilo que almeja!

Como a sua organização vêm pensando nas questões de conectividade e cibersegurança em programas de Indústria 4.0?

Sou Mauro Periquito, Engenheiro de Telecomunicações e Diretor Especialista de Prática na Kyndryl, onde desenvolvo e gerencio projetos de transformação digital para indústria, utilities, mineração, agronegócio e operadoras de telecomunicações. Em minha trajetória profissional tenho como propósito traduzir as necessidades dos clientes em soluções customizadas.

Também atuo em outras frentes como mentor, palestrante, conselheiro consultivo e escrevo diariamente no LinkedIn sobre gestão de pessoas, carreira, inovação e tecnologia, com a missão de trazer uma visão descomplicada sobre a tecnologia. Fui eleito no final de 2022 como LinkedIn Top Voice de Tecnologia & Inovação.

Durante minha carreira trabalhei em multinacionais no Brasil, países da América Latina, Espanha, Porto Rico, Emirados Árabes Unidos e Qatar. Em meu tempo livre, sou um grande entusiasta do ciclismo em seus diversos modos, incluindo o cicloturismo.

Artigos relacionados:

-

O que o Saneamento tem a ver com o Primeiro Computador do Brasil?

-

Por que só monitorar infraestrutura de TI não é mais suficiente?

-

Como a banda 6GHz virou ponto de discussão entre o 5G e o Wi-Fi 6E?

-

Quando um Plano de Continuidade de Negócios pode salvar a sua empresa?

-

Qual é a importância de um Plano Diretor de TI para as organizações?

-

Será que o Legado de TI é algo que realmente queremos deixar?

-

Como a evolução dos satélites vem mudando a maneira que nos comunicamos?

-

Quais cases de Edge Computing podem tornar nossas vidas mais seguras?

-

Como tirar o papel e a prancheta das linhas de produção industriais?

-

Por que essa rede se chama móvel e os dispositivos, celulares?

-

Pequenos Pacotes e Grandes Alcances: Chegou a vez do Sigfox!

-

Seria o LoRa a solução para todos os problemas de conectividade IoT?

-

Você já ouviu falar em ZigBee? A chance de você estar usando sem saber, é grande!

-

Qual a relação ente um Rei Nórdico do dente podre e a transmissão de dados sem fio?

-

Qual é a tecnologia que vai resolver o problema de conectividade do Agro?

-

Como a conectividade e a transformação digital podem ajudar a transformar a educação?

-

Como as redes privativas estão mudando o protagonismo das redes móveis?

-

4 segmentos onde IoT e constelações satelitais podem fazer a diferença em áreas remotas

-

Por que o setor financeiro pode se transformar novamente com o 5G?

-

Como as operadoras regionais irão impulsionar o 5G Brasil afora?

-

Como o 5G pode ajudar a trazer tecnologia para o saneamento básico?

-

Como o 5G pode ajudar a trazer tecnologia para o saneamento básico? – Parte 2

-

4 aplicações que usam o 5G para prevenir acidentes e salvar vidas.

-

Quando uma rede privada em 4G pode ser a solução mais adequada?

-

Quais os requisitos técnicos para ativar uma rede 5G privada?

-

Por que a banda de 3,5 GHz é a grande protagonista do 5G no Brasil?

-

É possível o 5G interferir nos radares altimétricos dos aviões?

-

Como o Network Slicing do 5G pode melhorar nossas comunicações móveis?

-

Por que tem 5G no meu celular se o leilão acabou de acontecer?