Quanto mais eu estudo sobre o tema de Edge Computing, mais coisas interessantes aprendo e me inspiro para trazer para vocês aqui nos meus artigos.

Duas semanas atrás escrevi o artigo: Você já ouviu falar em Edge Computing?

A repercussão foi muito positiva. Por se tratar de algo muito novo para muitos, especialmente aqueles que não trabalham com tecnologia, espero ter atingido o objetivo de compartilhar conhecimento de qualidade.

Para ilustrar um pouco sobre o funcionamento de edge computing, acabei usando o exemplo de uma linha de produção de picolés. Apesar de ter feito uma boa relação entre a tecnologia e esse caso de uso específico, ao reler o artigo fiquei com a impressão de que ele merecia uma segunda parte.

Mas, o que mais falar sobre Edge Computing? Que tal mostrar que ele está mais próximo de nós do que imaginamos? Inspirado sobre o potencial que Edge Computing tem em ajudar a cuidar da segurança das pessoas, a motivação do artigo de hoje é mostrar casos de uso relacionados a segurança.

Bora lá?

Pensando nas principais vantagens que listamos no artigo anterior (baixa latência, proteção de dados, economia com links e continuidade do negócio), vamos olhar alguns casos que estão muito próximos e de certa forma ajudando a cuidar de todos nós:

Segurança Perimetral

Imagine o controle de acesso a um ambiente crítico que necessite uma camada de autenticação de acesso mais robusta que um crachá ou uma senha digitada em um teclado.

Um exemplo muito próximo de nós, é um datacenter. Há um bom tempo um dos métodos de autenticação usados é o reconhecimento de iris. Recentemente o reconhecimento facial também entrou nesse jogo. Se a base de dados que contém o registro da face ou iris das pessoas estiver em um datacenter distante do pórtico que usa essa autenticação, proporcionaremos uma experiência ruim para a pessoa que deseja acessar aquele ambiente, fazendo-a esperar alguns segundos o processamento das iris ou imagem facial remotamente.

Reconhecimento biométrico – Fonte: Asmag

Reconhecimento biométrico – Fonte: Asmag

Outros exemplos nesse sentido são os desbloqueios de celulares e computadores pessoais por reconhecimento facial ou digital, e alguns sistemas de controle de acesso em edifícios.

Segurança Pessoal

Em diversos setores da nossa cadeia produtiva existem ambientes onde de maneira fixa ou mediante a uma condição específica temporária, é proibida a permanência de pessoas.

Isso pode acontecer para mitigar risco de acidentes leves ou até casualidades. Uma das soluções é estabelecer perímetros proibidos com geofencing, ou seja, estabelecer limites geográficos. A equação fecha ao rastrear pessoas no ambiente de trabalho.

Por exemplo, em uma fábrica onde o despacho de materiais é feito por empilhadeiras, pode ser proibido caminhar nos corredores do estoque em que essas máquinas estejam trabalhando. Para monitorar essa situação e agir rapidamente, seja parando a empilhadeira, advertindo o colaborador e em paralelo avisando a central de segurança, diversos dados devem ser processados em tempo real para suportar a tomada de decisão.

Polígonos de Geofencing – Fonte: Wired

Pensando na latência, o edge computing faz todo sentido aqui. Mas há outra característica desse monitoramento que também faz sentido para o processamento na borda: se esse dado de localização é circunstancial e é descartado logo após ser processado, por que gastar com um processamento remoto onerando também links de comunicação?

Segurança Urbana

Terceiro e último caso de segurança. Mas veja como esse tema, que exige respostas imediatas, tem um grande apelo para usar edge computing. O uso de câmeras nas cidades pode ter alguns desdobramentos como:

-

Otimização do Trânsito: usar as imagens de fluxo de pessoas e veículos pode ajudar a otimizar o trânsito evitando que um farol esteja aberto e sem fluxo e outro fechado com uma fila de carros. Trânsito mais fluido também ajuda a evitar acidentes.

-

Segurança Urbana: um disclaimer, pois o tema é controverso. Não vou aqui dizer se monitorar pessoas via reconhecimento facial ou dados de acesso está certo, ou errado, mas o fato é que tem gerado bons resultados. Um exemplo disso aconteceu numa parceria entre a Fórmula 1, que aconteceu em Interlagos esse final de semana e o Estado de São Paulo, a Interpol e o Programa Muralha Paulista. Dez foragidos da justiça foram presos no final de semana do evento mediante ao cruzamento de dados entre as pessoas que compraram ingressos e a lista de procurados da justiça. O trigger para que a pessoa fosse detida era leitura do ingresso na entrada do evento. Mais um case de edge computing na veia!

-

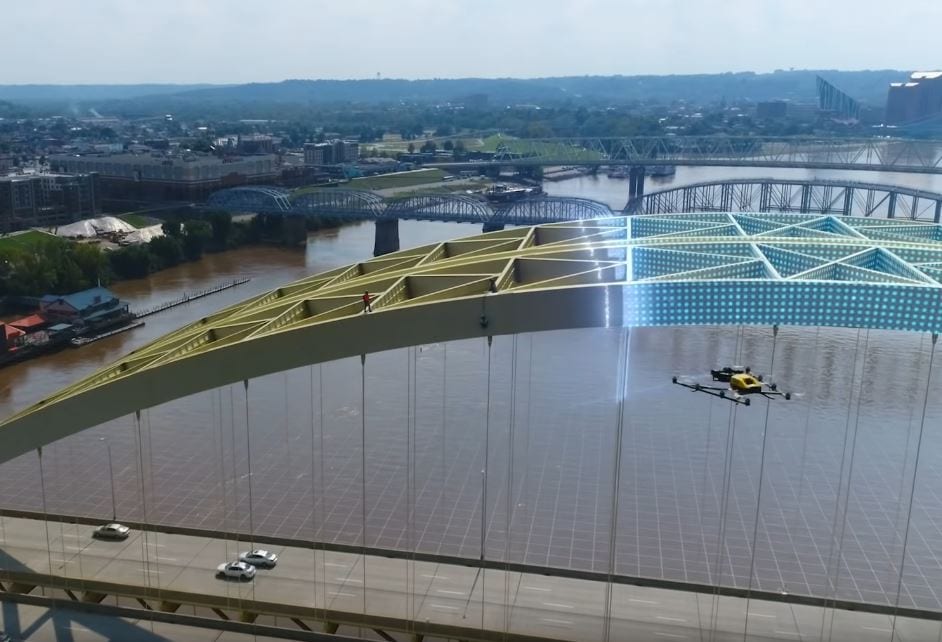

Segurança de Infraestrutura: um case que encontrei na rede e é muito pertinente ao momento que passamos em diversas capitais do país é a inspeção de viadutos e pontes por meio de drones e IA. Essa operação se faz necessária devido aos eventos que tivemos nos últimos anos de desabamentos totais ou parciais dessas estruturas.

Com os drones, é possível fazer uma inspeção dessas com pouca ou nenhuma interrupção no trânsito. Seguindo a modelagem de um gêmeo digital da infraestrutura, é possível fazer com que o drone percorra um caminho de maneira autônoma e reconheça possíveis problemas nas estruturas com o apoio de inteligência artificial.

Inspeção de ponte com Drone e Realidade Mista – Fonte: dronebelow

Você sabia que Edge Computing pode ser tão importante para a nossa segurança no dia-a-dia?

Sou Mauro Periquito, Engenheiro de Telecomunicações e Diretor Especialista de Prática na Kyndryl, onde desenvolvo e gerencio projetos de transformação digital para indústria, utilities, mineração, agronegócio e operadoras de telecomunicações. Em minha trajetória profissional tenho como propósito traduzir as necessidades dos clientes em soluções customizadas.

Também atuo em outras frentes como mentor, palestrante, conselheiro consultivo e escrevo diariamente no LinkedIn sobre gestão de pessoas, carreira, inovação e tecnologia, com a missão de trazer uma visão descomplicada sobre a tecnologia. Fui eleito no final de 2022 como LinkedIn Top Voice de Tecnologia & Inovação.

Durante minha carreira trabalhei em multinacionais no Brasil, países da América Latina, Espanha, Porto Rico, Emirados Árabes Unidos e Qatar. Em meu tempo livre, sou um grande entusiasta do ciclismo em seus diversos modos, incluindo o cicloturismo.

Artigos relacionados:

-

Como tirar o papel e a prancheta das linhas de produção industriais?

-

Por que essa rede se chama móvel e os dispositivos, celulares?

-

Pequenos Pacotes e Grandes Alcances: Chegou a vez do Sigfox!

-

Seria o LoRa a solução para todos os problemas de conectividade IoT?

-

Você já ouviu falar em ZigBee? A chance de você estar usando sem saber, é grande!

-

Qual a relação ente um Rei Nórdico do dente podre e a transmissão de dados sem fio?

-

Qual é a tecnologia que vai resolver o problema de conectividade do Agro?

-

Como a conectividade e a transformação digital podem ajudar a transformar a educação?

-

Como as redes privativas estão mudando o protagonismo das redes móveis?

-

4 segmentos onde IoT e constelações satelitais podem fazer a diferença em áreas remotas

-

Por que o setor financeiro pode se transformar novamente com o 5G?

-

Como as operadoras regionais irão impulsionar o 5G Brasil afora?

-

Como o 5G pode ajudar a trazer tecnologia para o saneamento básico?

-

Como o 5G pode ajudar a trazer tecnologia para o saneamento básico? – Parte 2

-

4 aplicações que usam o 5G para prevenir acidentes e salvar vidas.

-

Quando uma rede privada em 4G pode ser a solução mais adequada?

-

Quais os requisitos técnicos para ativar uma rede 5G privada?

-

Por que a banda de 3,5 GHz é a grande protagonista do 5G no Brasil?

-

É possível o 5G interferir nos radares altimétricos dos aviões?

-

Como o Network Slicing do 5G pode melhorar nossas comunicações móveis?

-

Por que tem 5G no meu celular se o leilão acabou de acontecer?